vmpwn小总结

前言:

好久没有更新博客了,关于vm的学习也是断断续续的,只见识了几道题目,但是还是想总结一下,所谓vmpwn就是把出栈,进栈,寄存器,bss段等单独申请一块空闲实现相关的功能,也就是说一些汇编命令通过一些函数来实现,而大部分的vmpwn的切入点大多是不安全的下标,通过下标来泄露一些东西或者修改一些东西等等…..

以下是vmpwn的一些简单的题目,但是有些很复杂的题目需要很强的逆向能力,慢慢的分析

[OGeek2019 Final]OVM

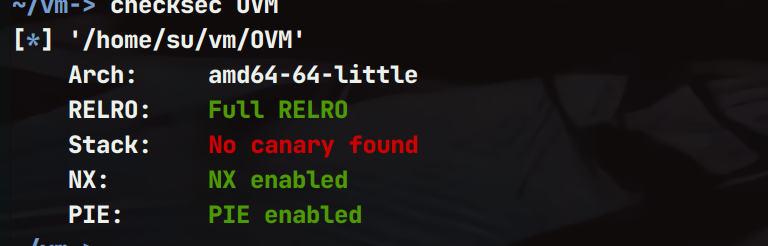

保护策略

ida逆向

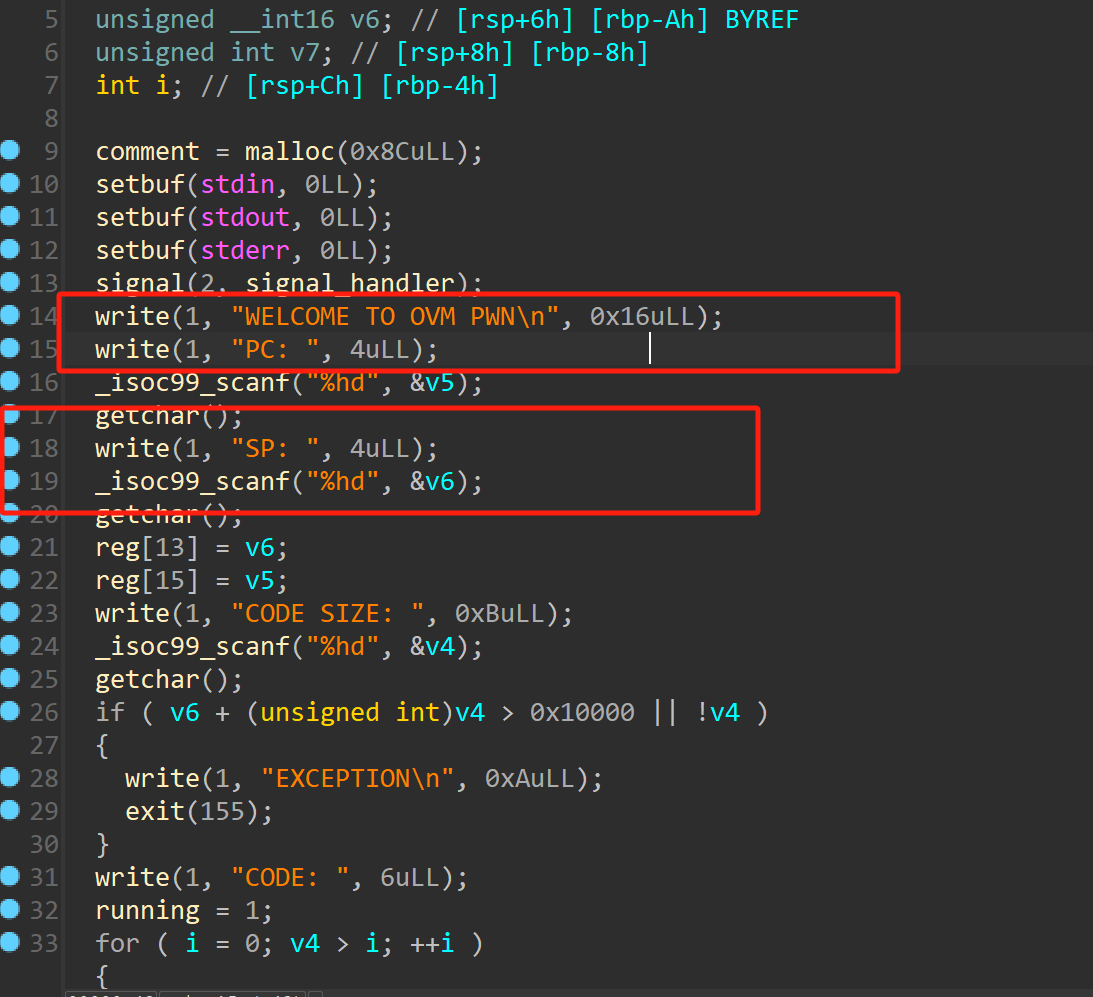

PC 程序计数器,它存放的是一个内存地址,该地址中存放着 下一条 要执行的计算机指令。 SP 指针寄存器,永远指向当前的栈顶。

、

、

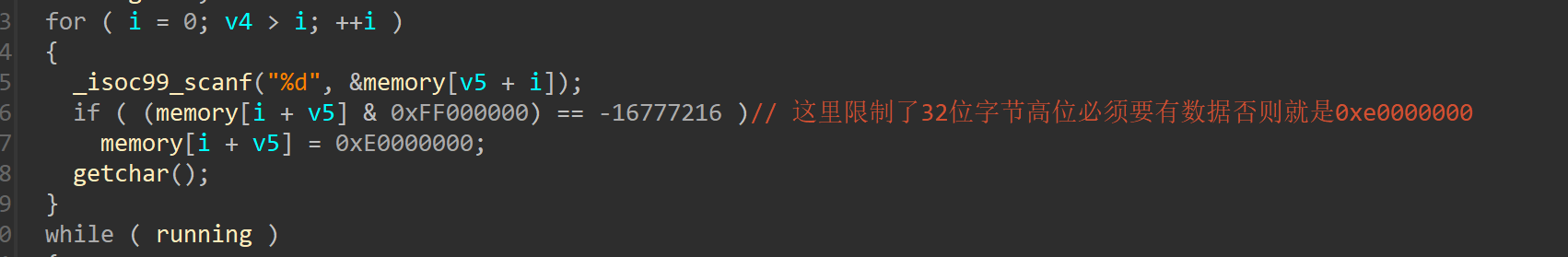

通过我们输入的代码指令来操作的,也就是接下来的code

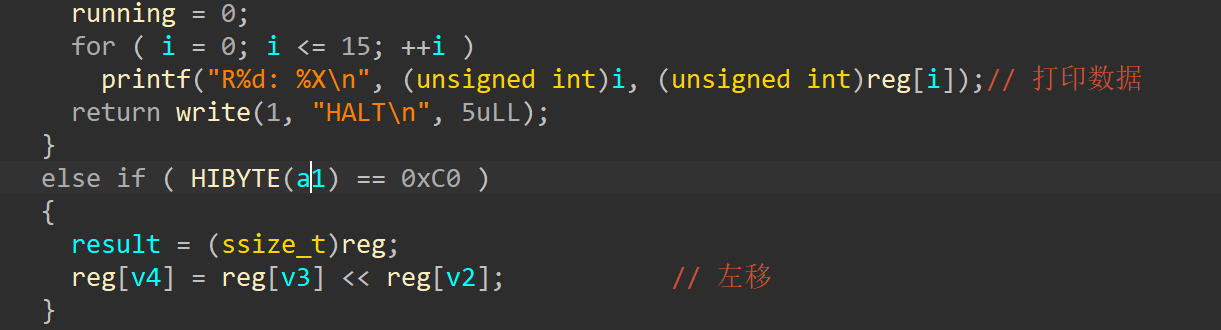

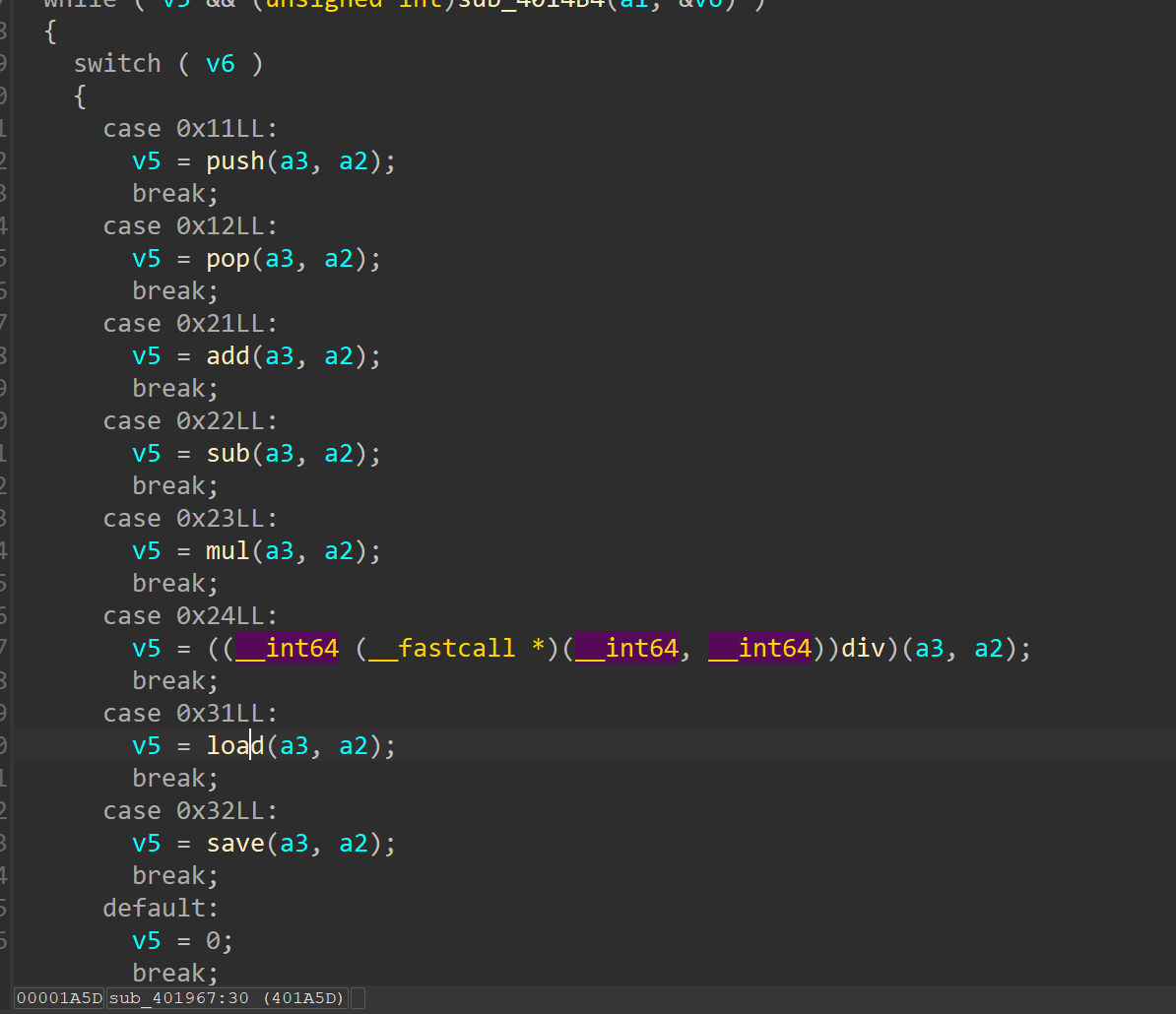

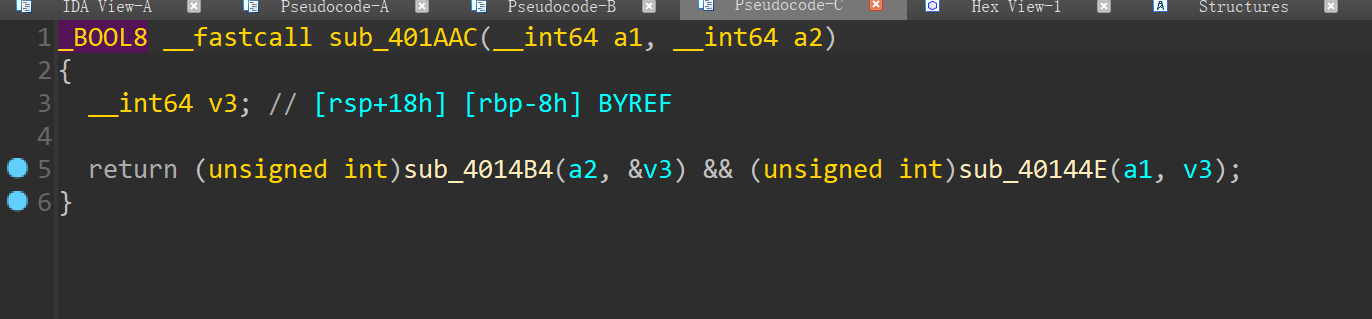

而紧接着就是对我们输入的code进行处理具体在 execute函数中

1 | |

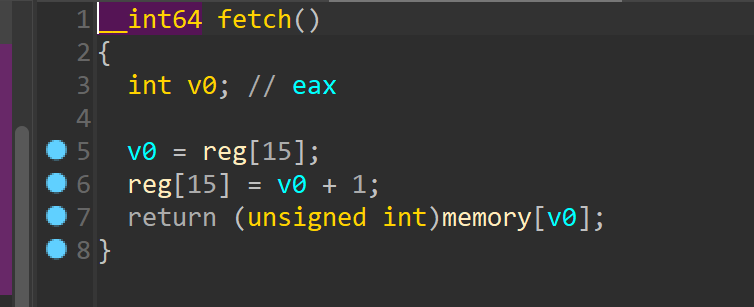

这里我们输入的pc给了reg[15],每次循环进行匹配+1,然后进行进行处理也就是刚刚上面的代码逻辑

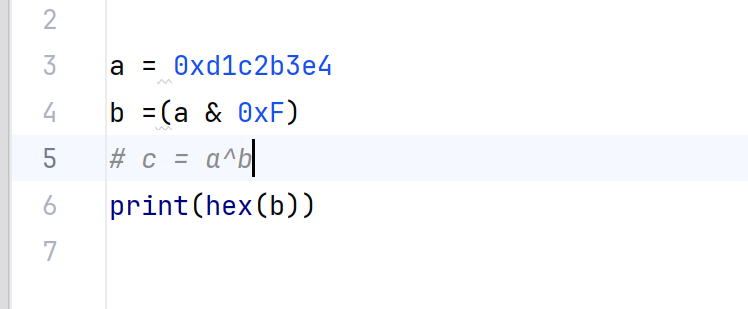

这里可以用python来看看到底取了什么(当然因为我代码基础比较弱….)

那么看到取到的其实2,3,4也就是v4,v3,v2。

然后继续分析

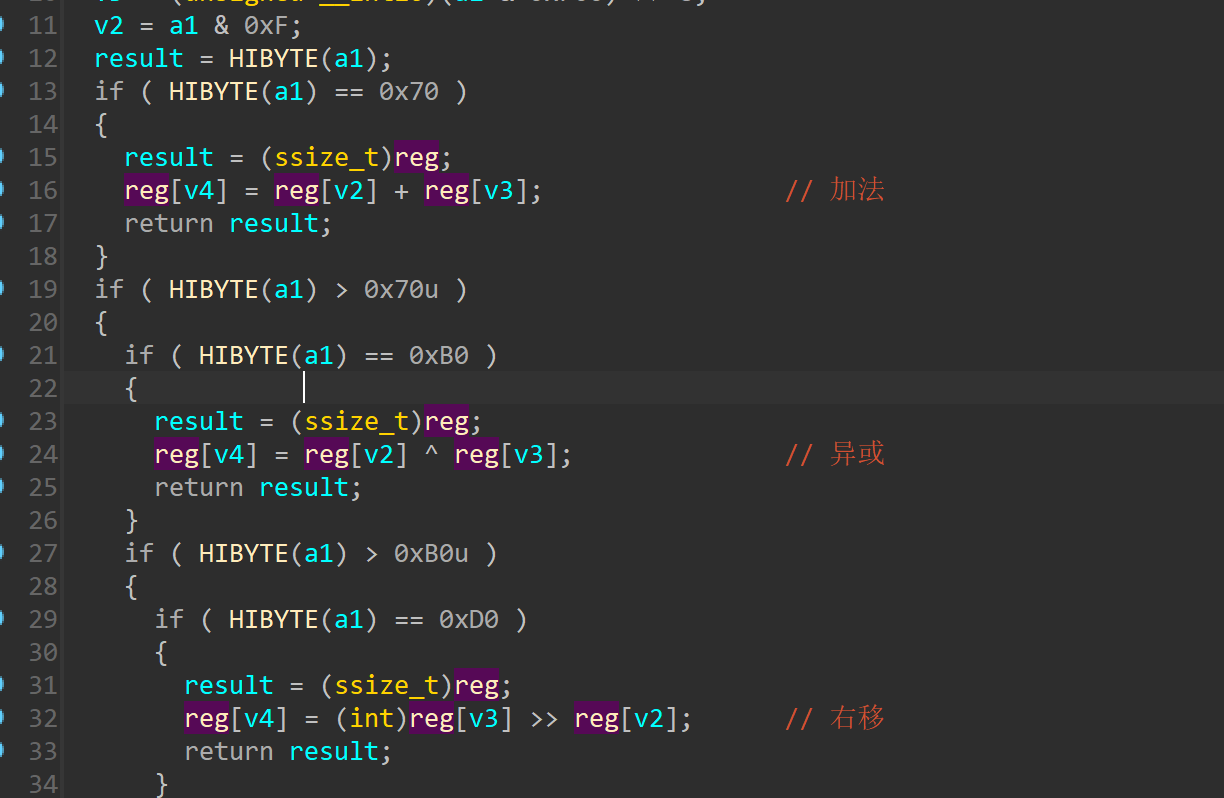

那么这里不难看出就是通过v2,v3来当作下标取reg数组进行索引的

但是没有对下标进行限制那么就是可以输入负数来造成恶意数据的修改等等

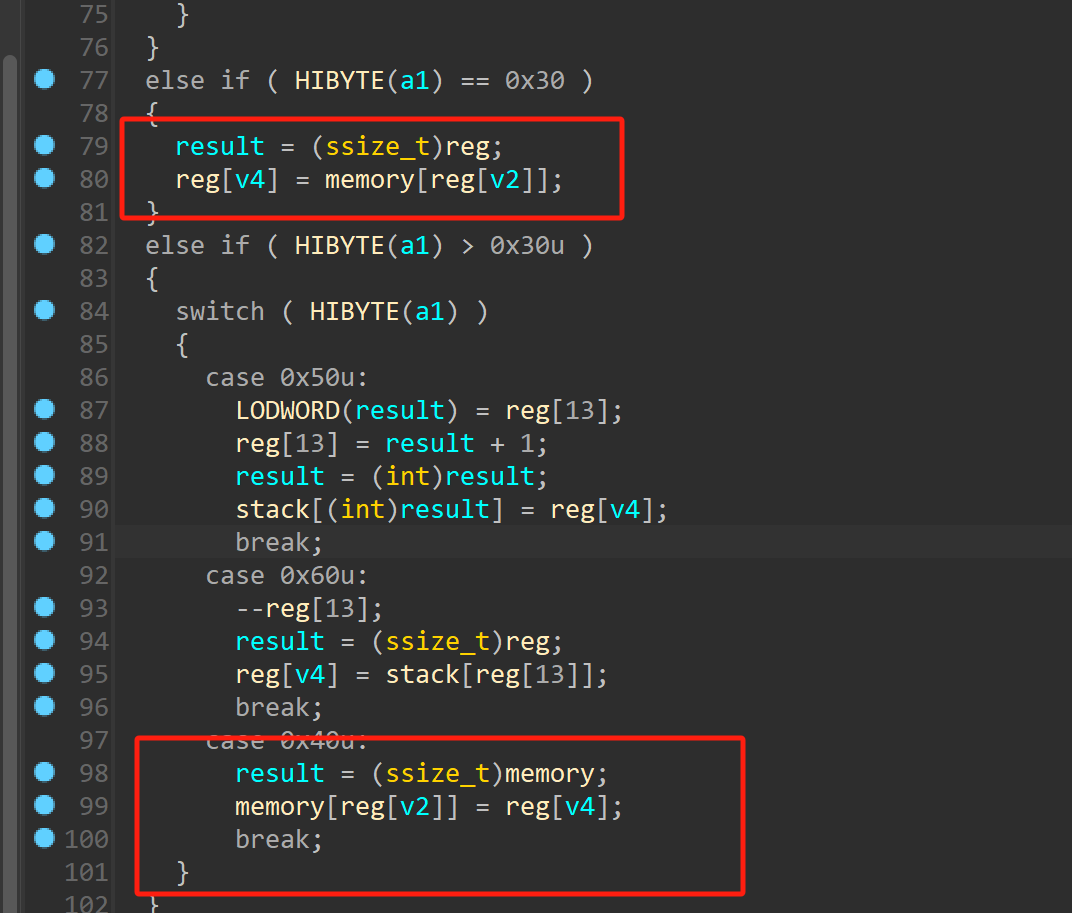

0x30和0x40,这里分别是取memory的值给reg,和取reg的值给memory,但是这期间它们的下标我们都可以自己控制

同时还有这个

我们可以向reg里面进行赋值和取出值

这里打印reg里面的值,但是是4位一组

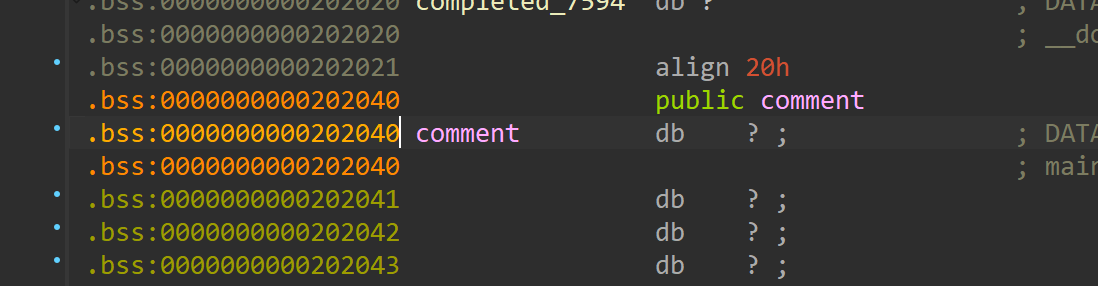

最后会调用free把我们输入东西进行free,那么如果我们把free_hook给修改成system那么就可以通过输入/bin/sh来获取shell

那么就需要得到一个libc地址,正好前面可以通过负数下标来将一个libc地址存入reg输入,然后进行打印泄露地址

这里可以把相关的函数包装一下

1 | |

因为只能4位一组,所以只能分别取到低四位和高四位

1 | |

这里用的是泄露stdin的libc地址,进而得到free_hook的地址

因为最后向这里写数据

所以可以把这里存放着free_hook -8 的地址,那么就可以getshell

那么整体思路就是通过构造负数下标,得到libc地址,然后构造高低位来泄露libc地址,然后根据偏移得到free_hook -8地址,然后继续通过高低位写入comment函数,获取shell

EXP:

1 | |

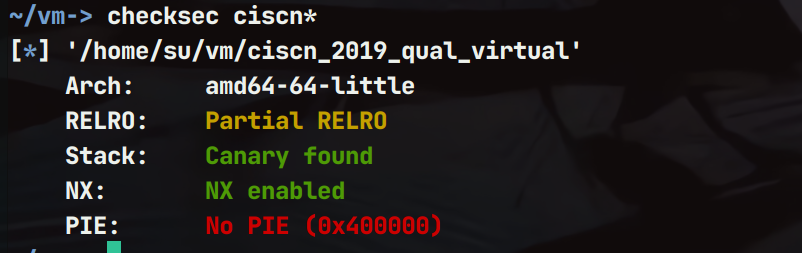

ciscn_2019_qual_virtual

保护策略

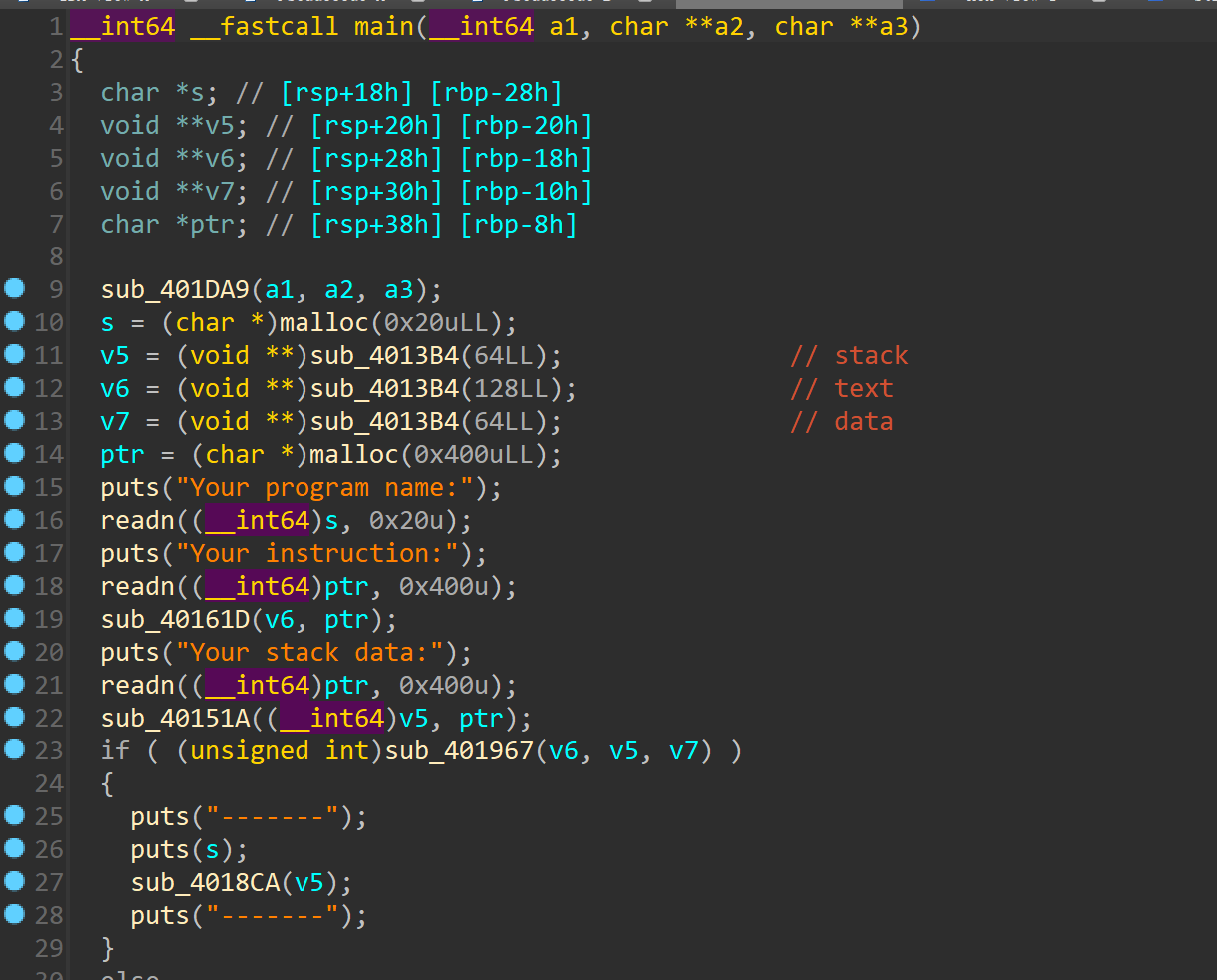

ida逆向分析

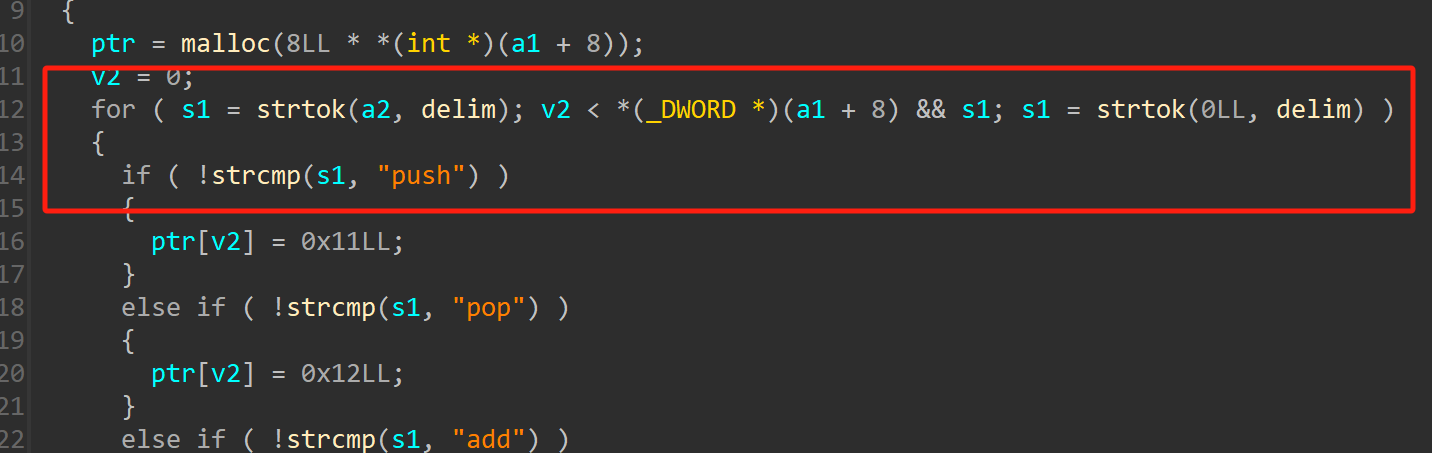

这里仍然还是申请空间给stack,text,data等等

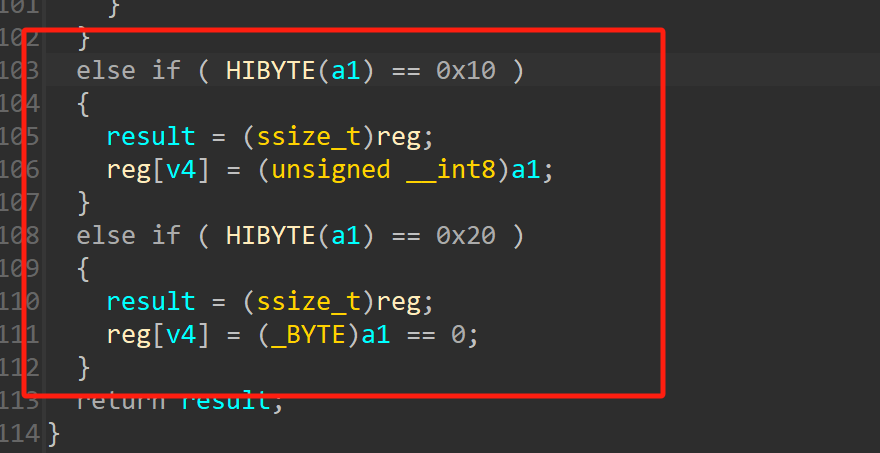

这里通过相关命令来转换对应字节

这里将对应的代码放入text段

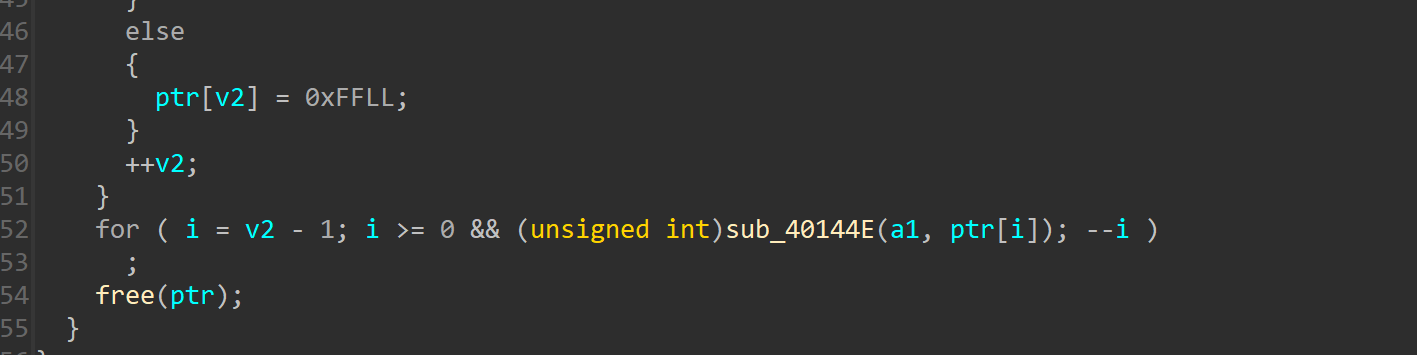

之后进入相应的功能

接受三个参数,a1为text段结构体的指针,a2为stack段结构体的指针,a3为data段结构体的指针

这里看一下push函数

这里a1,a2就是原先的a3,a2

8字节一组的opcode,倒着拿取

那么push功能就是到data段上拿取一个值给v3然后将v3给stack

pop即是和它相反的操作

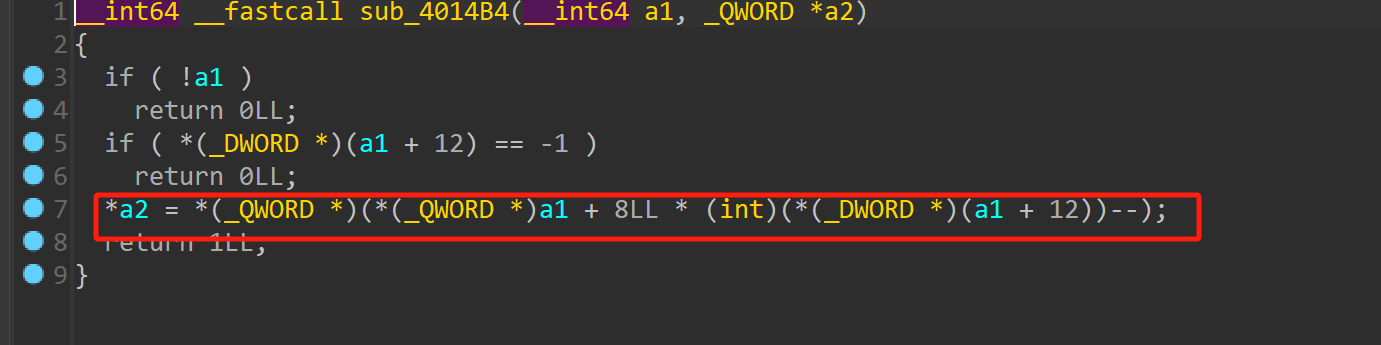

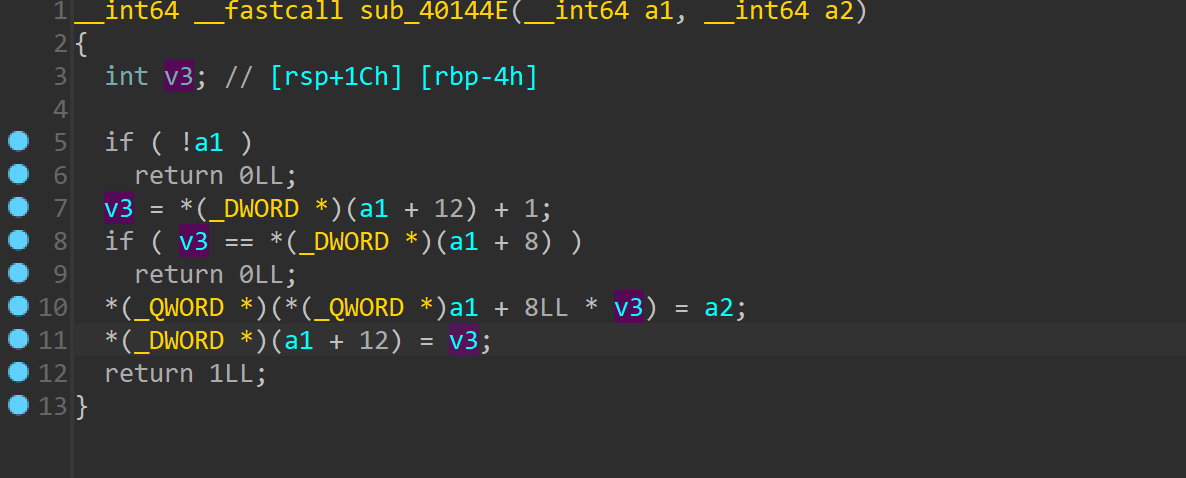

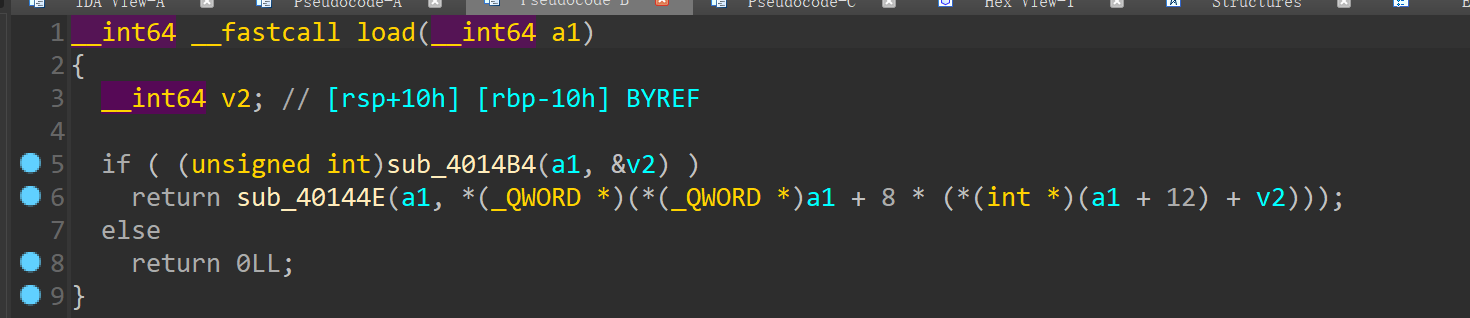

重点看看load和save

只接受一个参数也就是a3,data结构体,也就是说把data的东西加上v2偏移继续放入data,当然v2的值也是data里面取到的

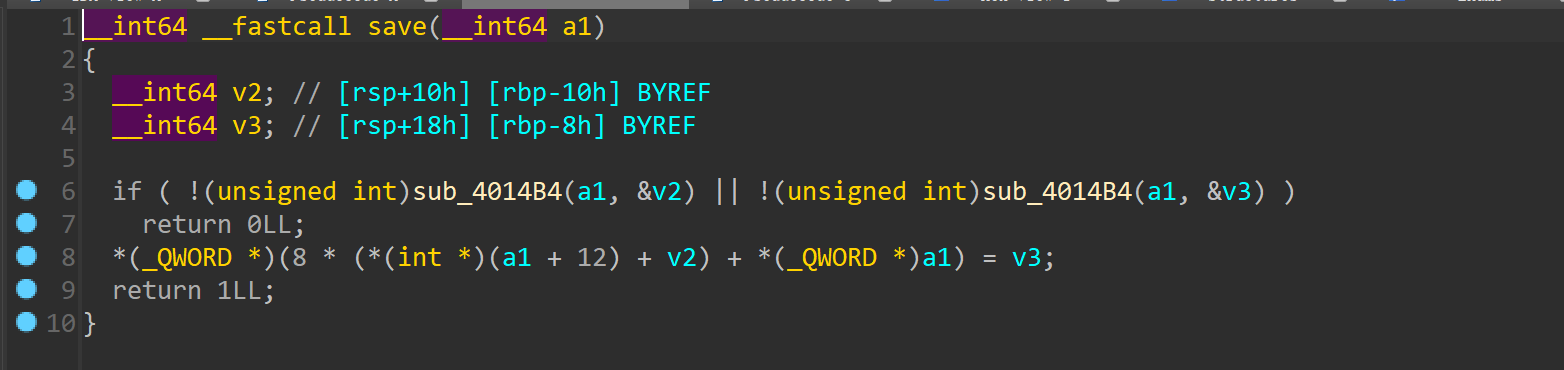

当然save就是相反的操作,将data里面值放入v3,而这里的v2依然可以控制

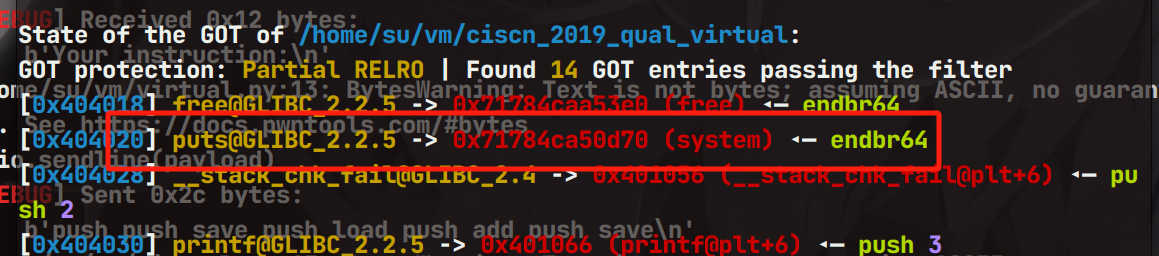

这题没有开启got表全保护,那么可以修改puts的got表为system,那么在后面打印name的时候就会system(“/bin/sh”)获取shell

控制v2的值实现负数索引,那么现在有个问题,因为stack指针存放在堆块里面,所以要想实现负数索引获取libc地址的话需要先把指针进行修改

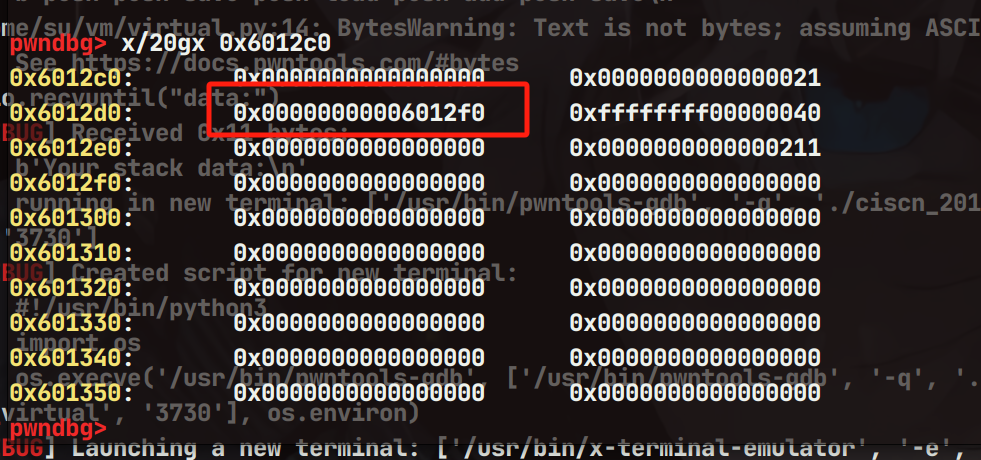

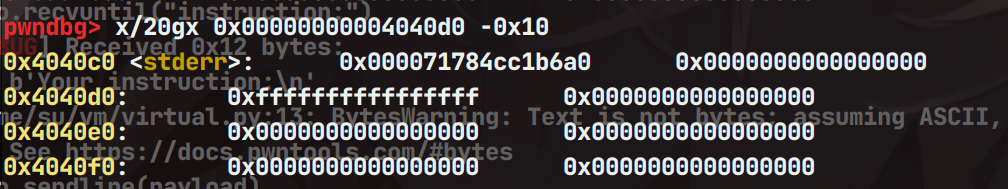

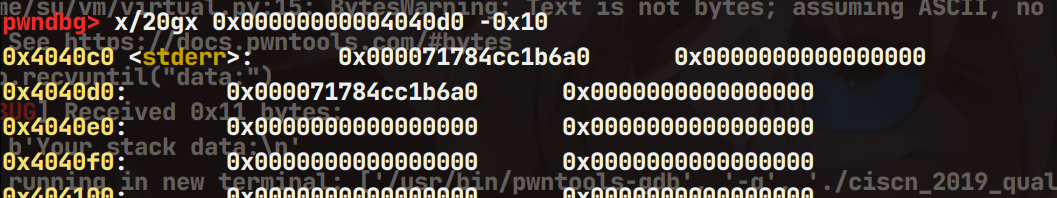

这里取的地址是下图这个,还有一个要注意,就是存储stack是逆序存储的

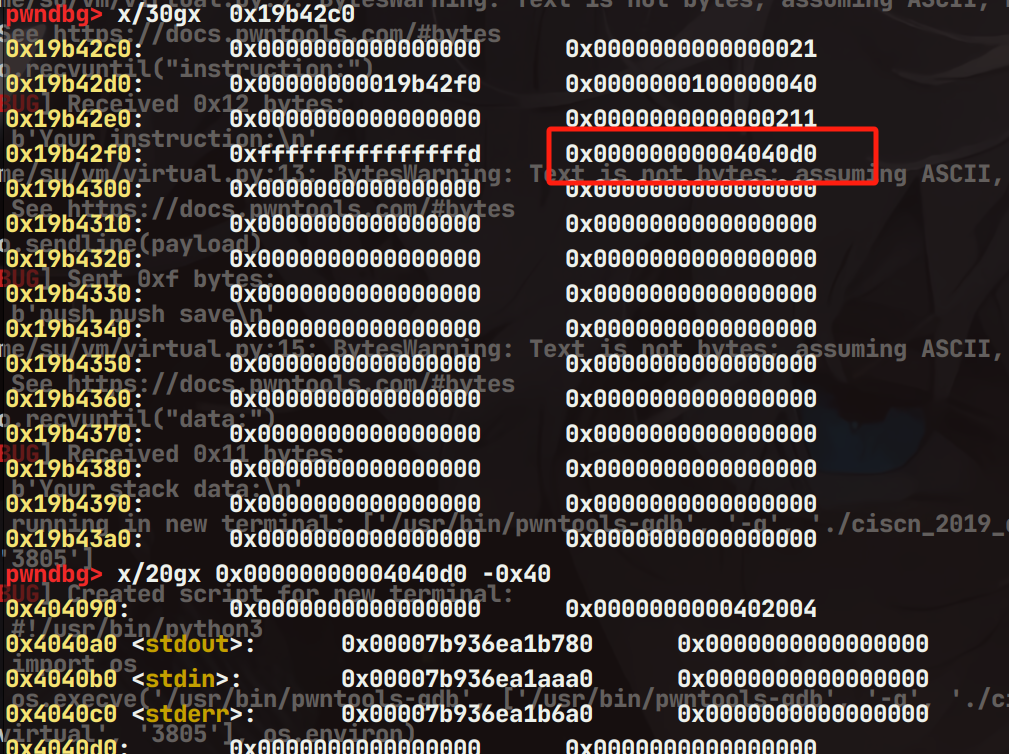

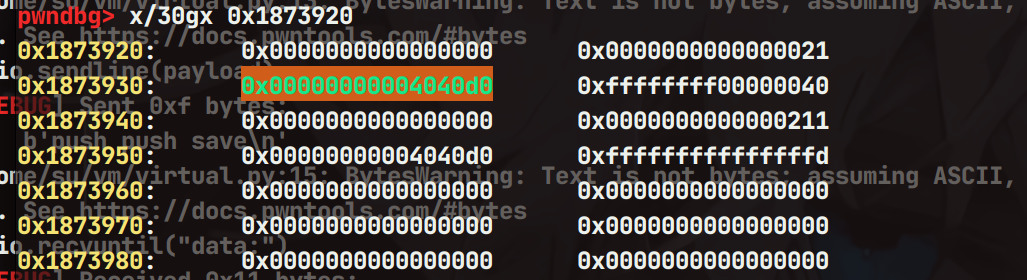

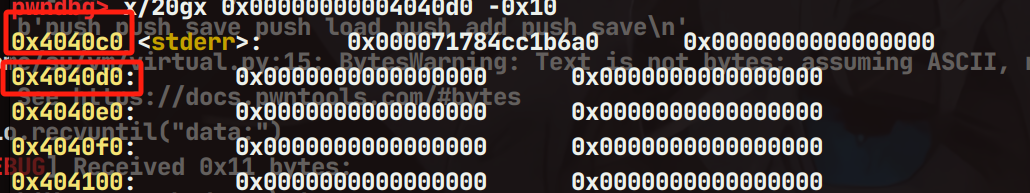

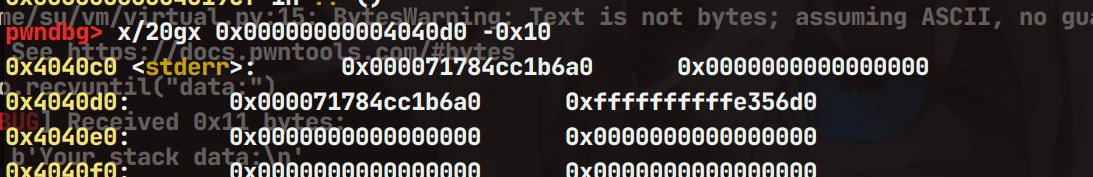

这里0xfffff….的值是-3,那么接下来的save就会取这两个值,而-3是下标就会把data指针修改成0x4040d0

这里是把stack的两个值取到了data中,然后save修改data指针

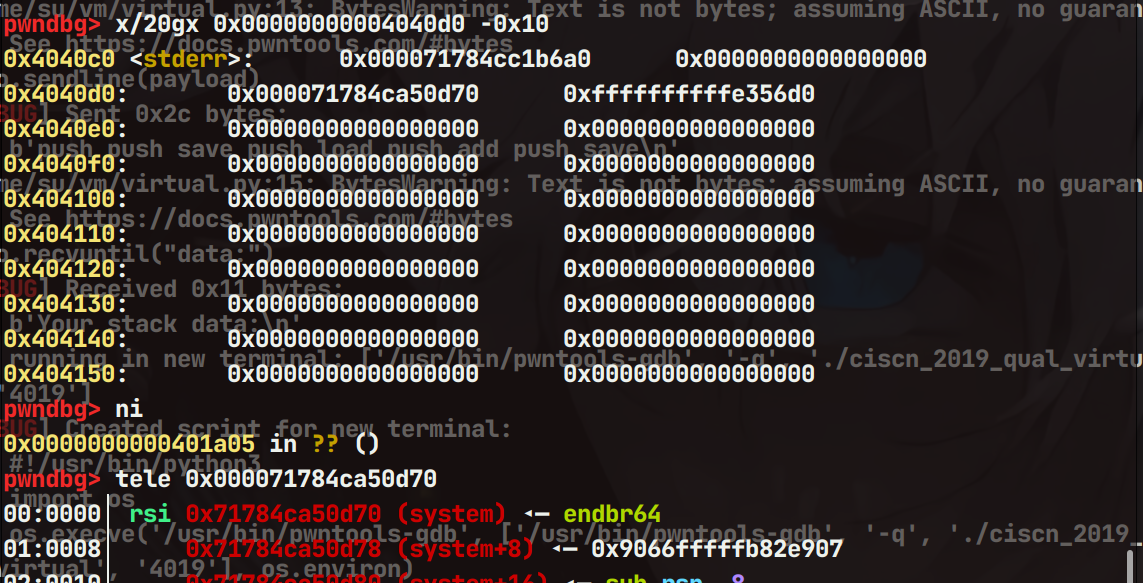

这里取的是stderr和system的偏移

stderr在新的指针下标是-1,那么取-1放入data,然后load进入data

继续取一个偏移

add放入data

然后最后push进行到putsgot表的偏移,然后save即可修改puts 的got表

最后即可getshell

EXP:

1 | |

总结:

vmpwn的学习远远不止这些,这里只能算入门,大致了解一下vmpwn的分析方法和一些常见漏洞等等,对于这些偏逆向的题目需要有一定的逆向基础,对我而言还是比较吃力的,看懂要很久,但是我建议加上动态调试多去看看其中的变化,还是便于理解的…..vmpwn先搁了